СПК — это… Что такое СПК?

- СПК

- СПЭК

санитарно-противоэпидемическая комиссия

СПКсредство передвижения космонавта

косм.

Словарь: С. Фадеев. Словарь сокращений современного русского языка. — С.-Пб.: Политехника, 1997. — 527 с.

СПКсетевой программный комплекс

СПКСвердловская пригородная компания

ОАО

г. Екатеринбург, организация

Источник: http://www.

стол пневматический концентрационный

в маркировке

СПКСредневолжская перестраховочная компания

организация

Источник: http://www.allinsurance.ru/siteold/compan/toplist06.htm

СПКсторожевой пограничный корабль

морск.

Источник: http://news.mail.ru/news.html?440122

Пример использованияСПК «Кобчик»

СПКСеверный полярный круг

Словари: Словарь сокращений и аббревиатур армии и спецслужб. Сост. А. А. Щелоков. — М.: ООО «Издательство АСТ», ЗАО «Издательский дом Гелеос», 2003. — 318 с., С. Фадеев. Словарь сокращений современного русского языка. — С.-Пб.: Политехника, 1997. — 527 с.

Сост. А. А. Щелоков. — М.: ООО «Издательство АСТ», ЗАО «Издательский дом Гелеос», 2003. — 318 с., С. Фадеев. Словарь сокращений современного русского языка. — С.-Пб.: Политехника, 1997. — 527 с.

строительно-проектная компания

организация

СПКСоюз предпринимателей Кузбасса

Словарь: С. Фадеев. Словарь сокращений современного русского языка. — С.-Пб.: Политехника, 1997. — 527 с.

слабопроницаемый коллектор

нефт.

энерг.

СПКстанция передачи команд

Словарь: Словарь сокращений и аббревиатур армии и спецслужб. Сост. А. А. Щелоков. — М.: ООО «Издательство АСТ», ЗАО «Издательский дом Гелеос», 2003. — 318 с.

Сост. А. А. Щелоков. — М.: ООО «Издательство АСТ», ЗАО «Издательский дом Гелеос», 2003. — 318 с.

Сибирский политехнический колледж

образование и наука, техн.

СПКсводный печатный каталог

в библиографии

библ.

Словарь: С. Фадеев. Словарь сокращений современного русского языка. — С.-Пб.: Политехника, 1997. — 527 с.

СПКспециализированный производственный комбинат

Словарь: С. Фадеев. Словарь сокращений современного русского языка. — С.-Пб.: Политехника, 1997. — 527 с.

— С.-Пб.: Политехника, 1997. — 527 с.

судно на подводных крыльях

морск.

средства подготовки космонавта

косм.

Словарь: С. Фадеев. Словарь сокращений современного русского языка. — С.-Пб.: Политехника, 1997. — 527 с.

СПКстроительный полноповоротный кран

СПКсоломополовокопнитель

Словарь: С.

судовой плавучий кран

морск.

Словари: Словарь сокращений и аббревиатур армии и спецслужб. Сост. А. А. Щелоков. — М.: ООО «Издательство АСТ», ЗАО «Издательский дом Гелеос», 2003. — 318 с., С. Фадеев. Словарь сокращений современного русского языка. — С.-Пб.: Политехника, 1997. — 527 с.

СПКстанция переливания крови

Словари: Словарь сокращений и аббревиатур армии и спецслужб. Сост. А. А. Щелоков. — М.: ООО «Издательство АСТ», ЗАО «Издательский дом Гелеос», 2003. — 318 с., С. Фадеев. Словарь сокращений современного русского языка.

пряжа стеклянная штапелированная

кабель

- СПК

- СХПК

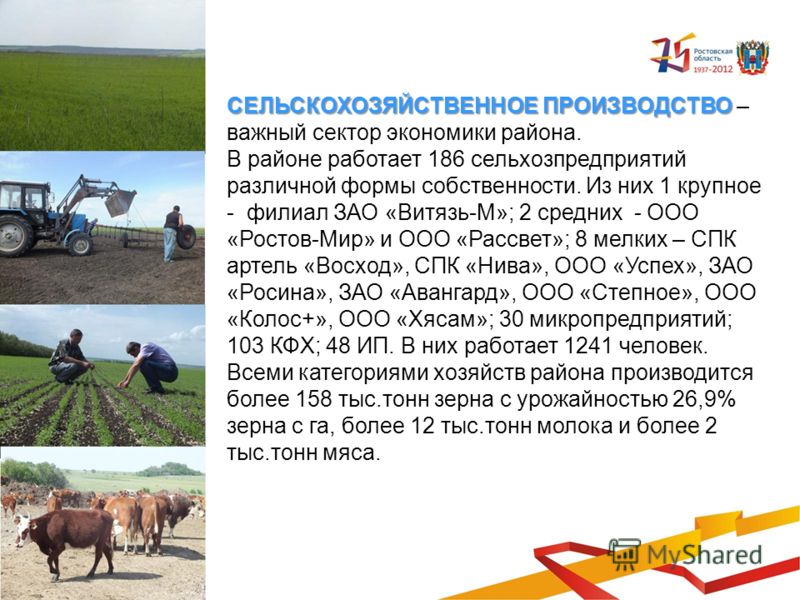

сельскохозяйственный производственный кооператив

ГДР

Германия

- СХПК

например: СХПК «Беловское»; Школа руководящих кадров СХПК в Мейсене, ГДР

Словарь: С. Фадеев. Словарь сокращений современного русского языка. — С.-Пб.: Политехника, 1997. — 527 с.

СПКСибирская продовольственная компания

организация

СПКсправочно-поисковая картотека

СПКсеть персональных компьютеров

комп.

Словарь: С. Фадеев. Словарь сокращений современного русского языка. — С.-Пб.: Политехника, 1997. — 527 с.

СПКсовместное пользование контейнерами

Словарь: С. Фадеев. Словарь сокращений современного русского языка. — С.-Пб.: Политехника, 1997. — 527 с.

СПКстартовый и посадочный комплекс

Словари: Словарь сокращений и аббревиатур армии и спецслужб. Сост. А. А. Щелоков. — М.: ООО «Издательство АСТ», ЗАО «Издательский дом Гелеос», 2003. — 318 с., С. Фадеев. Словарь сокращений современного русского языка. — С.-Пб.: Политехника, 1997. — 527 с.

СПКСталепромышленная компания

ЗАО

http://www. spk.ru/

spk.ru/

г. Екатеринбург, организация

СПКсадово-парковый комплекс

СПКСоюз писателей Литвы

лит., Литва

СПКСтанкопромышленная компания

http://spk1.ru/

организация

СПКспортивно-подростковый клуб

организация, спорт

СПКсовместная проектная компания

например: СПК South Stream Serbia AG (для реализации проекта «Южный поток»)

организация, РФ, Сербия

СПКСтерлитамакский педагогический колледж

ГОУ СПО

http://mirspc. narod.ru/

narod.ru/

Башкирия, образование и наука

СПКстраховая и перестраховочная компания

например: СПК «Юнити Ре»

организация, фин.

Источник: http://www.unityre.ru/about/

СПКслабина подъёмных канатов

СПКслужба пограничного контроля

например: СПК ФСБ России в МАП Шереметьево; СПК ФСБ России в МАП Домодедово

http://oopkmoskva.ucoz.ru/

авиа, гос. , РФ

, РФ

Стэнли проперти корпорейшн

организация, Санкт-Петербург

Источник: http://www.mr-spb.ru/news/news_7613.html

СПКстроительная плоскость крыла

авиа

Источник: http://manual.h2.ru/const/chapter_2/page2_5.html

СПК социально-педагогический комплекс

социальный педагогический комплекс

образование и наука

Источник: http://www.mnr.gov.ru/part/?act=more&id=4314&pid=11

Пример использования

СПК «Бриз»

СПКспециальная проектная компания

организация

Источник: http://www. cia-center.ru/cc/portal/mal2.php?dei=1&id=238

cia-center.ru/cc/portal/mal2.php?dei=1&id=238

сыворотка пуповинной крови

Источник: http://www.kirovgma.ru/press/vmv/v0301.pdf

СПК социально-платёжная карта

социальная платёжная карта

Источник: http://www.regnum.ru/news/809311.html

Пример использования

проект СПК «Югра»

СПКстроительно-промышленный комбинат

Источник: http://www.regnum.ru/news/771337.html

Пример использования

СПК в Нижневартовске

СПКстроительно-производственная корпорация

с 2003

организация

Источник: http://www. vedomosti.ru/newspaper/article.shtml?2006/12/15/117747

vedomosti.ru/newspaper/article.shtml?2006/12/15/117747

Пример использования

СПК «Дон»

СПКстарший помощник командира

корабля

воен., морск.

СПК суммарный показатель загрязнения

суммарный показатель загрязнений

экология

СПКслучай потери кормильца

в страховании

Источник: http://alldocs.ru/zakons/index.php?from=2415

СПКсоциально-предпринимательская корпорация

Казахстан, организация

Источник: http://www. expert.ru/printissues/kazakhstan/2006/09/poslanie_editorial/

expert.ru/printissues/kazakhstan/2006/09/poslanie_editorial/

Славгородский педагогический колледж

Алтайский край, образование и наука

Источник: http://www.wil.ru/Open/virtual/startparams/method/GetPage/p/80/p/v04__v04_01/p/653/p/688/endparams/main.html

- СПК

- СХПК

сельскохозяйственный производственный комбинат

- СХПК

Источник: http://www.nr2.ru/ekb/48939.html

Пример использования

СХПК «Кировский» (Свердловская обл.)

СПКсотовый поликарбонат

связь

Источник: http://www. helvetica-nn.ru/tech_18.html

helvetica-nn.ru/tech_18.html

строительно-промышленная корпорация

строительно-промышленная компания

организация

Источник: http://www.vedomosti.ru/newspaper/article.shtml?2005/08/15/95849

Пример использования

ОАО СПК «Развитие» (с 1995)

СПКСмоленский педагогический колледж

образование и наука

Источник: http://admin.smolensk.ru/sprav/uch_sprav/razdel2.htm

Словарь сокращений и аббревиатур. Академик. 2015.

СПК — это… Что такое СПК?

СПК — СПЭК санитарно противоэпидемическая комиссия СПК средство передвижения космонавта косм. Словарь: С. Фадеев. Словарь сокращений современного русского языка. С. Пб.: Политехника, 1997. 527 с. СПК сетевой программный комплекс … Словарь сокращений и аббревиатур

Словарь: С. Фадеев. Словарь сокращений современного русского языка. С. Пб.: Политехника, 1997. 527 с. СПК сетевой программный комплекс … Словарь сокращений и аббревиатур

СПК РК — сельскохозяйственный производственный кооператив рыболовецкий колхоз сельскохозяйственный производственный кооперативный рыболовецкий колхоз Источник: http://www.regions.ru/news/1947768/print/ Пример использования СПК РК «Миллениум», Мурманская… … Словарь сокращений и аббревиатур

СПК — СПК аббревиатура. Судно на подводных крыльях Союз писателей Казахстана Станция переливания крови Следственный комитет при прокуратуре РФ Садоводческий потребительский кооператив Студенческий парламентский клуб Сарапульский Педагогический… … Википедия

СПК-5 — в … Википедия

СПК — сводный печатный каталог северный полярный круг сельскохозяйственный производственный кооператив (ГДР) слабопроницаемый коллектор (нефт. ) совместное пользование контейнерами соломополовокопнитель Союз предпринимателей Кузбасса специализированный… … Словарь сокращений русского языка

) совместное пользование контейнерами соломополовокопнитель Союз предпринимателей Кузбасса специализированный… … Словарь сокращений русского языка

СПК-12Г — Кран СПК 12Г поднимает башню среднего танка Т 54 СПК 12Г Классификация самоходный стреловой поворотный кран Боевая масса, т … Википедия

СПК Спутник — Спутник на постаменте в Тольятти … Википедия

Станция переливания крови (СПК) внекатегорийная — Внекатегорийная станция переливания крови (СПК) это СПК, заготавливающая свыше 10 тонн донорской крови в год… Источник: ПРИКАЗ Комитета здравоохранения и ЦГСЭН в г. Москве от 23.02.1999 N 82/28 О ПОРЯДКЕ ВЫБРАКОВКИ ДОНОРСКОЙ КРОВИ И ЕЕ… … Официальная терминология

допустимый план СПК потребителя — допустимый план СПК потребителя: План контроля, удовлетворяющий ограничению на риск поставщика при контроле потребителя. Источник: ГОСТ Р 50779.50 95: Статистические методы. Приемочный контроль качества по количественному признаку. Общие требован … Словарь-справочник терминов нормативно-технической документации

Приемочный контроль качества по количественному признаку. Общие требован … Словарь-справочник терминов нормативно-технической документации

ЦКБ по СПК — ЦКБСПК Центральное конструкторское бюро по судам на подводных крыльях ЦКБ по СПК Словарь: С. Фадеев. Словарь сокращений современного русского языка. С. Пб.: Политехника, 1997. 527 с. ЦКБСПК Словарь: С. Фадеев. Словарь сокращений современного… … Словарь сокращений и аббревиатур

Чем занят СПК в строительстве

В преддверии Всероссийского съезда НОСТРОЙ ещё один представитель нацобъединения отчитался за вверенный ему фронт работы. Председатель Совета по профессиональным квалификациям в строительстве Александр Ишин рассказал «Строительному еженедельнику» о работе и значении СПК, разработке и внедрении профессиональных стандартов и квалификаций за всю четырёхлетнюю историю его существования.

– Александр Васильевич, что сегодня представляет собой Совет по профессиональным квалификациям в строительстве и как его работа связана с НОСТРОЙ?

– На данный момент Совет по профессиональным квалификациям в строительстве – это 31 представитель строительного сообщества: проектировщики, архитекторы и изыскатели, крупные застройщики, производители строительных материалов, представители архитектурно-строительных вузов. Это действительно команда экспертов отрасли. Они знают реалии сегодняшней строительной отрасли и понимают, какие специалисты и требования к ним будут актуальны завтра.

НОСТРОЙ со дня своего основания работает над развитием национальной системы квалификаций в строительной отрасли. К моменту принятия решения о создании СПК в строительстве НОСТРОЙ разработал 34 проекта профессиональных стандартов, методические рекомендации по формированию типовых учебных программ повышения квалификации, создал ресурсные центры подготовки квалифицированных рабочих кадров, уже четыре года проводил конкурс профессионального мастерства «Строймастер».

Именно поэтому 29 июля 2014 года Национальный совет при Президенте Российской Федерации по профессиональным квалификациям наделил НОСТРОЙ полномочиями Совета по профессиональным квалификациям в строительстве.

– Для НОСТРОЙ действительно важно, что СПК действует на его основе?

– Это важно прежде всего самим строителям. Каждая строительная организация, которая входит в СРО, – это работодатель. Работодатель сам должен определять, какие кадры ему нужны, а значит, участвовать в разработке профстандартов и формировании отраслевой системы квалификаций. Бизнес во всем мире делает это через отраслевые объединения. Таким объединением и является НОСТРОЙ.

Четыре года назад НОСТРОЙ финансировал развитие национальной системы квалификаций в строительстве за счет членских взносов СРО, то есть полностью на деньги строителей. С появлением СПК в строительстве эту работу частично финансирует государство.

– В чем заключается основная задача Совета по профессиональным квалификациям в строительстве?

– Совет формирует и внедряет национальную систему квалификаций в своей отрасли. В центре этой системы находятся профессиональные стандарты. Они разрабатываются при обязательном участии профессионального сообщества, с учетом требований работодателей.

В центре этой системы находятся профессиональные стандарты. Они разрабатываются при обязательном участии профессионального сообщества, с учетом требований работодателей.

Профессиональные стандарты применяются при формировании кадровой политики, независимой оценке квалификации, а также в сфере образования – при разработке и актуализации Федеральных государственных образовательных стандартов (ФГОС) и программ.

В любой отрасли работодатели обязаны применять зафиксированные в профстандартах требования к квалификации работника для выполнения определенной трудовой функции, если они установлены законом. Это следует из ч. 1 ст. 195.3 ТК РФ.

Строительство не исключение. Например, профессиональный стандарт «Организатор строительного производства», который утвержден Приказом Минтруда России № 516н от 26 июня 2017 года, содержит квалификационные требования к специалистам по организации строительства. Эти требования установлены ст. 55.5-1 ГрК РФ и поэтому являются обязательными для применения.

– Каковы основные итоги работы Совета за эти годы?

– Во-первых, отмечу разработку отраслевой рамки квалификаций (ОРК) для рабочих и инженерно-технических работников в сфере строительства. За последние два года Совет проделал большую работу в этом направлении. ОРК в обобщенном виде описывает квалификационные уровни: широту полномочий и ответственность специалиста, сложность и наукоемкость деятельности.

Аналогичной ОРК системой квалификаций пользуются во многих странах мира. В России она призвана заменить Единый квалификационный справочник и Единый тарифно-квалификационный справочник работ и профессий рабочих, которые действовали еще с 60-х годов прошлого века.

Во-вторых, это, конечно, разработка профстандартов. За четыре года более 110 проектов профессиональных стандартов прошли обсуждение и получили одобрение СПК. 88 профстандартов в сфере строительства (к которой также относятся изыскания, проектирование, архитектура, ценообразование и т. д.) утверждены Приказами Минтруда и Минюста. Их утверждению предшествовало серьезное и достаточно длительное профессионально-общественное обсуждение, рассмотрение и одобрение в Рабочей группе Минтруда России и в Национальном совете при Президенте Российской Федерации по профессиональным квалификациям.

Их утверждению предшествовало серьезное и достаточно длительное профессионально-общественное обсуждение, рассмотрение и одобрение в Рабочей группе Минтруда России и в Национальном совете при Президенте Российской Федерации по профессиональным квалификациям.

– Но ведь процесс разработки профстандартов не может быть бесконечным?

– Безусловно. В прошлом году СПК проанализировал итоги проведенной работы и пришел к выводу, что для большинства категорий ИТР и рабочих профессий в сфере строительства профстандарты уже разработаны. Теперь на первый план выходит их актуализация.

Совет учитывает в своей деятельности появление новых нормативно-правовых актов или изменений в действующем законодательстве. К примеру, в связи с принятием Федерального закона № 372-ФЗ СПК в 2017 году актуализировал отраслевую рамку квалификаций для ИТР в сфере строительства и профессиональный стандарт «Организатор строительного производства». В частности, изменились цели видов профессиональной деятельности, градация квалификационных уровней, требования к образованию и опыту работы, а также расширен перечень необходимых знаний и умений по всем квалификационным уровням.

– Часто приходится слышать, что выпускники образовательных учреждений – это теоретики, далекие от практической жизни, что программы обучения устарели, оторваны от современных реалий… Как приблизить систему образования к потребностям производства?

– В этом направлении СПК тоже ведет работу. Я уже говорил, что профессиональные стандарты используются при разработке и актуализации Федеральных государственных образовательных стандартов. С 2016 года СПК проверил на соответствие профстандартам 60 ФГОСов, направленных учебно-методическими объединениями в области строительства. Выпускники, которые прошли обучение по актуализированным ФГОСам, соответствуют требованиям современных профстандартов.

В 2016 году НОСТРОЙ, НОПРИЗ, Российский союз строителей и Ассоциация строительных высших учебных заведений (АСВ) заключили Соглашение об организации работ по профессионально-общественной аккредитации профессиональных образовательных программ и общественной аккредитации образовательных организаций в градостроительной деятельности. В прошлом году Совет разработал и утвердил методические документы для этой аккредитации.

В прошлом году Совет разработал и утвердил методические документы для этой аккредитации.

Аккредитация охватывает все направления профессионального образования в градостроительной деятельности — строительство, проектирование, изыскания и другие; все уровни профессионального образования — среднее, высшее, аспирантуру, дополнительное, а также профессиональное обучение. По ее результатам формируется Реестр аккредитованных профессиональных образовательных программ и Реестр аккредитованных образовательных организаций. Такая практика развита во многих странах мира, а итоги профессионально-общественной аккредитации могут рассматриваться при проведении государственной аккредитации.

Аккредитация призвана повысить качество профессионального образования и обеспечить соответствие уровня подготовки выпускников требованиям рынка труда. Поэтому проект вызвал большой интерес со стороны работодателей в сфере строительства.

– Александр Васильевич, к полномочиям СПК также относится утверждение оценочных средств и разработка требований к квалификациям. Как развивается независимая оценка квалификаций в строительстве?

Как развивается независимая оценка квалификаций в строительстве?

– Независимая оценка квалификаций – это механизм контроля соответствия сотрудников строительных компаний положениям профстандартов. Ранее я говорил, что профстандарты в основном носят рекомендательный характер. Если же требования к квалификации обязательны в силу закона, работодатели сами заинтересованы в проведении независимой оценки квалификаций. С другой стороны, независимая оценка квалификации может быть интересна и работникам при продвижении по карьерной лестнице, и соискателям при устройстве на работу.

Процедуру оценки проводят центры оценки квалификаций (ЦОК). Одна из задач, которую ставит перед СПК Национальный совет при Президенте Российской Федерации по профессиональным квалификациям, – расширять инфраструктуру, необходимую для развития национальной системы квалификаций в регионах. Работа в этом направлении ведется постоянно: в прошлом году статус ЦОКа получили 7 новых организаций, в этом году – уже 12.

Всего на сегодняшний день СПК наделил полномочиями 43 ЦОКа в 28 городах России. Практически во всех сформирован пул экспертов для проведения независимой оценки квалификации.

В 2017 году Совет разработал более 190 квалификаций, 166 из них утверждены в установленном законом порядке. Для проведения независимой оценки квалификаций СПК одобрил 137 комплектов примеров оценочных средств.

СПК не только наделяет ЦОКи полномочиями. До конца 2018 года мы планируем провести мониторинг деятельности этих центров.

– НОСТРОЙ является базовой организацией для СПК. Какая работа в связи с этим ведется в рамках соглашений НОСТРОЙ с Минтрудом России и Национальным агентством развития квалификаций?

– В рамках соглашений НОСТРОЙ актуализирует топ-50 наиболее востребованных и перспективных профессий, требующих среднего профессионального образования, и раздел «Строительство» государственного информационного ресурса «Справочник профессий». В 2017 году в Справочник добавлены описания 30 профессий. В 2018 году планируется расширение Справочника и актуализация описания строительных профессий. Кроме того, в 2017 году НОСТРОЙ провел обзор и составил описание строительной отрасли.

В 2018 году планируется расширение Справочника и актуализация описания строительных профессий. Кроме того, в 2017 году НОСТРОЙ провел обзор и составил описание строительной отрасли.

В прошлом году НОСТРОЙ совместно с Минтрудом России и Рострудом России начал масштабный пилотный проект по проведению опережающего профессионального обучения для рабочих кадров в Северо-Кавказском федеральном округе. Проект рассчитан до конца 2018 года. Выбор региона не случаен – работа ведется во исполнение Постановления Правительства Российской Федерации № 1685 от 29 декабря 2017 года «О внесении изменений в государственную программу Российской Федерации «Содействие занятости населения», а также в рамках реализации государственной программы «Развитие Северо-Кавказского федерального округа на период до 2025 года».

СПК вместе с представителями органов власти и строительным сообществом в каждом субъекте Северо-Кавказского федерального округа изучил потребности в квалифицированных кадрах в области строительства для инвестиционных проектов и туристско-рекреационного кластера. Минтруд России поручил СПК согласовывать программы опережающего профессионального обучения, а также участвовать в проведении экзаменов по итогам прохождения обучения.

Минтруд России поручил СПК согласовывать программы опережающего профессионального обучения, а также участвовать в проведении экзаменов по итогам прохождения обучения.

Источник: АСН-инфо

Темы: Александр Ишин, профессиональные квалификации, профстандарты

Обсудить на форуме

| Председатель совета | Духанина Любовь Николаевна Председатель Общероссийской общественно-государственной просветительской организации «Российское общество «Знание» |

| Заместитель председателя совета | Филиппов Владимир Михайлович Ректор Федерального государственного автономного образовательного учреждение высшего образования «Российский университет дружбы народов» |

| Заместитель председателя совета | Радаев Вадим Валерьевич Первый проректор Национального исследовательского университета «Высшая школа экономики» (НИУ ВШЭ) |

| Член совета | Реморенко Игорь Михайлович Ректор Государственного автономного образовательного учреждения высшего образования города Москвы «Московский городской педагогический университет» |

| Член совета | Лубков Алексей Владимирович Ректор Федерального государственного бюджетного образовательного учреждения высшего образования «Московский педагогический государственный университет» (МПГУ) |

| Член совета | Рощин Сергей Юрьевич Исполнительный директор Ассоциации ведущих вузов в области экономики и менеджмента (АВВЭМ) |

| Член совета | Черникова Алевтина Анатольевна Ректор Федерального государственного автономного образовательное учреждение высшего образования «Национальный исследовательский технологический университет «МИСиС» |

| Член совета | Стриханов Михаил Николаевич Председатель Ассоциации высших учебных заведений «Консорциум опорных вузов ГК «Росатом» |

| Член совета | Фёдоров Владимир Георгиевич Исполнительный директор Ассоциации технических университетов |

| Член совета | Голубицкий Алексей Викторович Директор Муниципального бюджетного образовательного учреждения средняя образовательная школа «Школа будущего» |

| Член совета | Рачевский Ефим Лазаревич Директор Государственного автономного общеобразовательного учреждения города Москвы «Школа № 548 «Царицыно» |

| Член Совета | Демин Виктор Михайлович Заместитель директора Государственного бюджетного профессионального учреждения Московской области «Красногорский колледж» |

| Член совета | Жолован Степан Васильевич Председатель Совета Национальной ассоциации организаций дополнительного профессионального педагогического образования |

| Член совета | Крайчинская Светлана Брониславовна Заместитель генерального директора Агентства развития профессиональных сообществ и рабочих кадров «Молодые профессионалы (Ворлдскиллс Россия)» |

| Член совета | Рытов Алексей Иванович Директор Государственного автономного образовательного учреждения дополнительного образования города Москвы «Московский центр развития кадрового потенциала образования» (АОУ ДПО МЦРКПО) |

| Член совета | Волосовец Татьяна Владимировна Директор Федерального государственного бюджетного научного учреждения «Институт изучения детства, семьи и воспитания Российской академии образования» |

| Член совета | Дулинов Максим Викторович Директор Федерального института развития образования (ФИРО) Российской академии народного хозяйства и государственной службы при Президенте РФ |

| Член совета | Веракса Александр Николаевич Директор Российского психологического общества |

| Член совета | Зак Евгений Михайлович Заместитель генерального директора Федерального государственного автономного учреждения «Фонд новых форм развития образования» |

| Член совета | Куприянова Татьяна Викторовна Заместитель председателя Профессионального союза работников народного образования и науки Российской Федерации (Общероссийский профсоюз образования) |

| Член совета | Кузьминов Ярослав Иванович Ректор Национального исследовательского университета «Высшая школа экономики» (НИУ ВШЭ) |

| Член совета | Положевец Петр Григорьевич Исполнительный директор Благотворительного фонда Сбербанка «Вклад в будущее» |

| Член совета | Ткач Олег Поликарпович Член Правления Российского Книжного союза |

| Член совета | Иванова Валентина Николаевна Председатель Общероссийской общественной организации «Всероссийское педагогическое собрание» |

| Член совета | Моисеев Александр Николаевич Директор Ассоциации некоммерческих образовательных организаций Регионов Российской Федерации (АсНООР) |

| Член совета | Керашев Анзур Асланбекович Министр образования и науки Республики Адыгея |

| Член совета | Мосолов Олег Николаевич Руководитель Департамента образования, науки и молодежной политики Воронежской области |

| Член совета | Музаев Анзор Ахметович Заместитель руководителя Федеральной службы по надзору в сфере образования и науки Российской Федерации |

| Член совета | Бабелюк Екатерина Геннадьевна Директор Департамента координации деятельности организации высшего образования Министерства науки и высшего образования Российской Федерации |

| Член совета | Синюгина Татьяна Юрьевна Заместитель Министра просвещения Российской Федерации |

| Член совета | Садовничий Виктор Антонович Ректор Московского государственного университета им. М.В. Ломоносова М.В. Ломоносова |

Официальный сайт АО СПК Астана.

Реальные цели,

Надежное партнерство!

Социально-предпринимательские корпорации (СПК) – это устойчивые бизнес-структуры, осуществляющие свою деятельность с целью получения прибыли от производства и продажи товаров и услуг.

Основным отличием СПК от коммерческих корпораций является то, что полученная прибыль реинвестируется для реализации социальных, экономических или культурных целей населения того региона, в интересах которого СПК создавались.

Н.А. Назарбаев Первый президент Республики Казахстан По фактам нарушений любым работником и должностным лицом АО «СПК «ASTANA» трудового законодательства Республики Казахстан, по фактам или возможным случаям коррупции и мошенничества, а также другим противоправным действиям внутренних процедур и положений Кодекса деловой этики АО «СПК «ASTANA», а также по фактам и ситуациям, которые могут привести к корпоративному конфликту и конфликту интересов, просим обращаться в Службу безопасности АО «СПК «ASTANA», по телефону: +7 (7172) 55 29 92; +7 (7172) 55 80 51,55 91 08, Факс: +7 (7172) 55 29 93, а также на электронный адрес: info@astana-spk.

kz или на почтовый адрес: 010000, Республика Казахстан, город Нур-Султан, улица Азербайжан Мамбетова 24, Бизнес-центр Аффари 8 этаж в Службу безопасности.

kz или на почтовый адрес: 010000, Республика Казахстан, город Нур-Султан, улица Азербайжан Мамбетова 24, Бизнес-центр Аффари 8 этаж в Службу безопасности.Последние новости

Последние новости, важные события, актуальные темы и публикации СМИо деятельности АО «СПК «Astana».

В Нур-Султане открылась социальная аптека с лекарствами по низким ценам

ПодробнееОбъявление о начале приема заявлений по проекту «О размещении торговых павильонов в городе Нур-Султан для ведения уличной торговли»

ПодробнееЗа 2020 год АО «СПК «Astana» подписано 24 договора о совместной деятельности

ПодробнееАО «СПК «Astana» провело совещание по вопросам противодействия коррупции и профилактики правонарушений

ПодробнееПрограмма 1000 МЕСТ.

Уличная торговля.

Деятельность компании

Мы доказываем свою компетенцию делом

За период деятельности компании было реализовано более 8 инвестиционных проектов в различных отраслях экономики и привлечено 284,6 млн. тенге инвестиций.Инвестиционные проекты

Управление дочерними и

зависимыми организациями

Управление

коммунальным имуществом

Стабилизационный фонд

Программа «1000 мест.

Уличная торговля»

Порталы наших партнеров

Интернет-порталы партнеров АО «СПК «Astana».Акимат города

Нур-Султан

Официальный сайт

президента РК

100 конкретных шагов

Strategy 2050

Рухани жаңғыру

АЦ-СПК-1,0-40 (С42R33) | Завод пожарных автомобилей «Спецавтотехника»

Автоцистерна пожарная с подачей пены компрессионным способом (система NATISK) АЦ-СПК-1,0-40 (С42R33) предназначена для доставки к месту пожара личного состава и пожарно-технического вооружения, проведения действий по тушению пожаров водой и/или компрессионной пеной, проведения аварийно-спасательных работ в городах и других населенных пунктах, на предприятиях нефтехимической промышленности и в местах хранения нефтепродуктов.

АЦ может эксплуатироваться в районах умеренного климата по дорогам всех видов.

Подробное описание системы NATISK можно изучить тут.

Технические характеристики:

| Базовое шасси | ГА3-С42R33 |

| Колесная формула | 4 х 2/задние |

| Мощность двигателя, л.с. | 109,5 |

| Тип двигателя | дизельный |

| Габаритные размеры (не более), мм | 7500х2350х3000 |

| Боевой расчет, чел | 7 |

| Емкость цистерны для воды, л | 1000 |

| Емкость для пенообразователя, л | 60 |

| Варианты исполнения | АЦ-СПК-1,0-40 NATISK (С42R33) АЦ-СПК-1,4-40 NATISK (С42R33) АЦ-СПК-1,6-40 NATISK (С42R33) |

Технические характеристики СИСТЕМЫ “NATISK”:

| Технология | подача высокоэффективной компрессионной пены |

| Объем производимой пены, л | от 5000 (мокрая пена) до 20 000 (сухая пена) |

| Дозирование пенообразователя, % | 0,6 – 6 |

| Расход пены, л/с | до 25 |

| Дальность подачи пены через ствол ручной, м | до 30 |

| Количество стволов, подающих пену | 1 |

| Количество стволов, подающих воду | 1 |

| Запас воздуха на вспенивание | неограничен |

| Диаметр рукавных линий, мм | 51 |

| Длина рукавных линий, м | 200 |

УНИКАЛЬНОСТЬ СИСТЕМЫ “NATISK”:

– уменьшение времени тушения до 7 раз

– сокращение проливов до минимума

– минимальный риск повторного возгорания

– дальность подачи огнетушащих веществ – до 30 метров

– работа при низких температурах ( до – 50 °C)

– безопасность ствольщика

– надежная защита горизонтальных и ВЕРТИКАЛЬНЫХ поверхностей от распространения пожара

– моментальное развертывание на месте пожара

– экологичность

– возможность работы небольшим количеством боевого расчета

– легкость напорных рукавов с пеной

– увеличенный радиус действия (малые потери давления)

– возможность подачи по вертикальной напорной линии на высоту 250 м

ТУШЕНИЕ ВСЕХ ВИДОВ ПОЖАРОВ:

– в многоквартирном доме любой этажности

– в коттеджной застройке

– в лесах

– в бизнес-сооружениях

– на промышленных предприятиях

– на объектах газонефтехимической отрасли

Росреестр

«Дачного хозяйства» больше нет. 217-ФЗ «О ведении гражданами садоводства и огородничества для собственных нужд и о внесении изменений в отдельные законодательные акты Российской Федерации», вступивший в силу с 1 января этого года разделил всех дачников на «садоводов» и «огородников».

217-ФЗ «О ведении гражданами садоводства и огородничества для собственных нужд и о внесении изменений в отдельные законодательные акты Российской Федерации», вступивший в силу с 1 января этого года разделил всех дачников на «садоводов» и «огородников».

Закон упрощает классификацию загородных хозяйств. Многочисленных аббревиатур (ДНТ, СНТ, СПК, ДПК, ОНТ), за которыми скрывалось, по сути, одно и то же, больше нет.

При этом неважно, какое назначение имеет ваш участок в документах или Едином государственном реестре недвижимости (ЕГРН): «дачный земельный участок» или «для ведения огородничества». Документы менять не надо, если только собственник сам того не пожелает, новый статус участок получит автоматически.

То же касается товариществ. Переоформлять учредительные документы в срочном порядке не требуется. Документы и наименования будут изменены при первом обращении в органы власти за изменениями в учредительные документы.

Отличие между садовым и огородным участком заключается, прежде всего, в возможности застройки этих участков. Возводить капитальные сооружения: гараж, баню, садовый или жилой дом можно только на садовых участках. На огородных можно размещать только не капитальные хозяйственные постройки, то есть сооружения, которые не являются объектами недвижимости. Это теплицы, сараи, навесы и другие постройки, которые можно быстро разобрать. В случае постройки на огородном участке капитального строения, возникнут проблемы как с постановкой на государственный кадастровый учет, так и с государственной регистрацией права собственности.

Стоит отметить, что в жилом доме на садовом участке можно прописаться. Но он обязательно должен соответствовать градостроительным нормам и иметь назначение «жилой дом». На сегодняшний день оно соответствует понятию «объект ИЖС». По закону это отдельно стоящее здание, которое имеет не более трех наземных этажей и высоту не более 20 метров, состоит из комнат и вспомогательных помещений, предназначенных для бытовых нужд. Ограждающие конструкции дома должны иметь теплозащитные свойства, которые позволяют проживать в нем круглый год. Дом должен быть оборудован инженерными системами, то есть водоснабжением, водоотведением, электроснабжением и отоплением.

Ограждающие конструкции дома должны иметь теплозащитные свойства, которые позволяют проживать в нем круглый год. Дом должен быть оборудован инженерными системами, то есть водоснабжением, водоотведением, электроснабжением и отоплением.

Защита времени загрузки

Этап 0: создание хэша SPK

Создание хэша для SSK1: Команда : bootgen -arch versal -image stage0-SSK1.bif -generate_hashes -w on -log error

stage0-SSK1:

{

spkfile = rsa-keys / SSK1.pub

} Создать

хеш для SSK2: Команда : bootgen -arch versal -image stage0-SSK2.bif -generate_hashes -w on -log error

stage0-SSK2:

{

spkfile = rsa-keys / SSK2.pub

} Создать

хеш для SSK3: команда: bootgen -arch versal -image stage0-SSK3.bif -generate_hashes -w on -log error

stage0-SSK3:

{

spkfile = rsa-keys / SSK3.pub

} Этап 1: Подписать хэш SPK

Подписать сгенерированный хэши: openssl rsautl -raw -sign -inkey rsa-keys / PSK1. pem -in SSK1.pub.sha384> SSK1.pub.sha384.sig

openssl rsautl -raw -sign -inkey rsa-keys / PSK2.pem -in SSK2.pub.sha384> SSK2.pub.sha384.sig

openssl rsautl -raw -sign -inkey rsa-keys / PSK3.pem -in SSK3.pub.sha384> SSK3.pub.sha384.sig

pem -in SSK1.pub.sha384> SSK1.pub.sha384.sig

openssl rsautl -raw -sign -inkey rsa-keys / PSK2.pem -in SSK2.pub.sha384> SSK2.pub.sha384.sig

openssl rsautl -raw -sign -inkey rsa-keys / PSK3.pem -in SSK3.pub.sha384> SSK3.pub.sha384.sig Этап 2: шифрование отдельных Разделы

Зашифровать раздел 1: команда: bootgen -arch versal -image stage2a.bif -o pmc_subsys_e.bin -w on -log ошибка

stage2a:

{

изображение

{

имя = pmc_subsys, идентификатор = 0x1c000001

перегородка

{

id = 0x01, тип = загрузчик,

шифрование = aes,

keysrc = bbram_red_key,

aeskeyfile = encr_keys / bbram_red_key.nky,

dpacm_enable,

файл = изображения / gen_files / исполняемый файл.elf

}

перегородка

{

id = 0x09, type = pmcdata,

нагрузка = 0xf2000000,

aeskeyfile = encr_keys / pmcdata.nky,

файл = изображения / gen_files / topology_xcvc1902.v1.cdo,

файл = изображения / gen_files / pmc_data.cdo

}

}

} Шифрование

перегородка

2: команда: bootgen -arch versal -image stage2b-1. bif -o lpd_lpd_data_e.bin -w on -log error

stage2b-1:

{

изображение

{

имя = lpd, id = 0x4210002

перегородка

{

id = 0x0C, тип = cdo,

шифрование = aes,

keysrc = bbram_red_key,

aeskeyfile = encr_keys / key1.nky,

dpacm_enable,

файл = изображения / gen_files / lpd_data.cdo

}

}

}

bif -o lpd_lpd_data_e.bin -w on -log error

stage2b-1:

{

изображение

{

имя = lpd, id = 0x4210002

перегородка

{

id = 0x0C, тип = cdo,

шифрование = aes,

keysrc = bbram_red_key,

aeskeyfile = encr_keys / key1.nky,

dpacm_enable,

файл = изображения / gen_files / lpd_data.cdo

}

}

} Шифрование

перегородка

3: Команда : bootgen -arch versal -image stage2b-2.bif -o lpd_psm_fw_e.bin -w on -log error

stage2b-2:

{

изображение

{

имя = lpd, id = 0x4210002

перегородка

{

id = 0x0B, core = psm,

шифрование = aes,

keysrc = bbram_red_key,

aeskeyfile = encr_keys / ключ2.нки,

dpacm_enable,

файл = изображения / static_files / psm_fw.elf

}

}

} Шифрование

перегородка

4: Команда : bootgen -arch versal -image stage2c.bif -o fpd_e.bin -w on -log error

stage2c:

{

изображение

{

имя = fpd, id = 0x420c003

перегородка

{

id = 0x08, type = cdo,

шифрование = aes,

keysrc = bbram_red_key,

aeskeyfile = encr_keys / key5. nky,

dpacm_enable,

файл = изображения / gen_files / fpd_data.cdo

}

}

}

nky,

dpacm_enable,

файл = изображения / gen_files / fpd_data.cdo

}

}

} Этап 3: создание хэша загрузочного заголовка

команда: bootgen -arch versal -image stage3.bif -generate_hashes -w on -log error

stage3:

{

image_config {bh_auth_enable}

изображение

{

имя = pmc_subsys, идентификатор = 0x1c000001

{

type = bootimage,

аутентификация = rsa,

ppkfile = rsa-keys / PSK1.pub,

spkfile = rsa-keys / SSK1.pub,

spksignature = SSK1.pub.sha384.sig,

file = pmc_subsys_e.bin

}

}

} Этап 4: подпись хэша загрузочного заголовка

Подпись сгенерированный хэши: openssl rsautl -raw -sign -inkey rsa-keys / SSK1.pem -in bootheader.sha384> bootheader.sha384.sig Этап 5: Создание хэшей разделов

Команда : bootgen -arch versal -image stage5.bif -generate_hashes -w on -log error

stage5:

{

bhsignature = bootheader. sha384.sig

изображение

{

имя = pmc_subsys, идентификатор = 0x1c000001

{

type = bootimage,

аутентификация = rsa,

ppkfile = rsa-keys / PSK1.pub,

spkfile = rsa-keys / SSK1.pub,

spksignature = SSK1.pub.sha384.sig,

file = pmc_subsys_e.bin

}

}

изображение

{

имя = lpd, id = 0x4210002

перегородка

{

type = bootimage,

аутентификация = rsa,

ppkfile = rsa-keys / PSK3.pub,

spkfile = rsa-keys / SSK3.pub,

spksignature = SSK3.pub.sha384.sig,

file = lpd_lpd_data_e.bin

}

перегородка

{

type = bootimage,

аутентификация = rsa,

ppkfile = rsa-keys / PSK1.pub,

spkfile = rsa-keys / SSK1.pub,

spksignature = SSK1.pub.sha384.sig,

file = lpd_psm_fw_e.bin

}

}

изображение

{

id = 0x1c000000, имя = fpd

{

type = bootimage,

аутентификация = rsa,

ppkfile = rsa-keys / PSK3.

sha384.sig

изображение

{

имя = pmc_subsys, идентификатор = 0x1c000001

{

type = bootimage,

аутентификация = rsa,

ppkfile = rsa-keys / PSK1.pub,

spkfile = rsa-keys / SSK1.pub,

spksignature = SSK1.pub.sha384.sig,

file = pmc_subsys_e.bin

}

}

изображение

{

имя = lpd, id = 0x4210002

перегородка

{

type = bootimage,

аутентификация = rsa,

ppkfile = rsa-keys / PSK3.pub,

spkfile = rsa-keys / SSK3.pub,

spksignature = SSK3.pub.sha384.sig,

file = lpd_lpd_data_e.bin

}

перегородка

{

type = bootimage,

аутентификация = rsa,

ppkfile = rsa-keys / PSK1.pub,

spkfile = rsa-keys / SSK1.pub,

spksignature = SSK1.pub.sha384.sig,

file = lpd_psm_fw_e.bin

}

}

изображение

{

id = 0x1c000000, имя = fpd

{

type = bootimage,

аутентификация = rsa,

ppkfile = rsa-keys / PSK3. pub,

spkfile = rsa-keys / SSK3.pub,

spksignature = SSK3.pub.sha384.sig,

file = fpd_e.bin

}

}

изображение

{

id = 0x1c000033, имя = ss

{

type = bootimage,

аутентификация = rsa,

ppkfile = rsa-keys / PSK2.pub,

spkfile = rsa-ключи / SSK2.паб,

spksignature = SSK2.pub.sha384.sig,

file = subsystem_e.bin

}

}

}

pub,

spkfile = rsa-keys / SSK3.pub,

spksignature = SSK3.pub.sha384.sig,

file = fpd_e.bin

}

}

изображение

{

id = 0x1c000033, имя = ss

{

type = bootimage,

аутентификация = rsa,

ppkfile = rsa-keys / PSK2.pub,

spkfile = rsa-ключи / SSK2.паб,

spksignature = SSK2.pub.sha384.sig,

file = subsystem_e.bin

}

}

} Этап 6. Подписание хэшей разделов

openssl rsautl -raw -sign -inkey rsa-keys / SSK1.pem -in pmc_subsys_1.0.sha384> pmc_subsys.0.sha384.sig

openssl rsautl -raw -sign -inkey rsa-keys / SSK3.pem -in lpd_12.0.sha384> lpd.0.sha384.sig

openssl rsautl -raw -sign -inkey rsa-keys / SSK1.pem -in lpd_11.0.sha384> psm.0.sha384.sig

openssl rsautl -raw -sign -inkey rsa-keys / SSK1.pem -in lpd_11.1.sha384> psm.1.sha384.sig

openssl rsautl -raw -sign -inkey rsa-keys / SSK1.pem -in lpd_11.2.sha384> psm.2.sha384.sig

openssl rsautl -raw -sign -inkey rsa-keys / SSK1. pem -in lpd_11.3.sha384> psm.3.sha384.sig

openssl rsautl -raw -sign -inkey rsa-keys / SSK1.pem -in lpd_11.4.sha384> psm.4.sha384.sig

openssl rsautl -raw -sign -inkey rsa-keys / SSK3.pem -in fpd_8.0.sha384> fpd_data.cdo.0.sha384.sig

openssl rsautl -raw -sign -inkey rsa-keys / SSK2.pem -in ss_13.0.sha384> ss.0.sha384.sig

pem -in lpd_11.3.sha384> psm.3.sha384.sig

openssl rsautl -raw -sign -inkey rsa-keys / SSK1.pem -in lpd_11.4.sha384> psm.4.sha384.sig

openssl rsautl -raw -sign -inkey rsa-keys / SSK3.pem -in fpd_8.0.sha384> fpd_data.cdo.0.sha384.sig

openssl rsautl -raw -sign -inkey rsa-keys / SSK2.pem -in ss_13.0.sha384> ss.0.sha384.sig Этап 7. Вставьте подписи разделов в Сертификаты аутентификации

Вставить раздел 1 подпись: команда: bootgen -arch versal -image stage7a.bif -o pmc_subsys_e_ac.bin -w on -log error

stage7a:

{

bhsignature = bootheader.sha384.sig

image_config {bh_auth_enable}

изображение

{

имя = pmc_subsys, идентификатор = 0x1c000001

{

type = bootimage,

аутентификация = rsa,

ppkfile = rsa-keys / PSK1.pub,

spkfile = rsa-ключи / SSK1.паб,

spksignature = SSK1.pub.sha384.sig,

presign = pmc_subsys.0.sha384.sig,

file = pmc_subsys_e.bin

}

}

} Вставка

раздел 2

подпись: команда: bootgen -arch versal -image stage7b-1.bif -o lpd_lpd_data_e_ac.bin -w on -log error

stage7b-1:

{

изображение

{

имя = lpd, id = 0x4210002

перегородка

{

type = bootimage,

аутентификация = rsa,

ppkfile = rsa-keys / PSK3.pub,

spkfile = rsa-keys / SSK3.pub,

spksignature = SSK3.pub.sha384.sig,

presign = lpd.0.sha384.sig,

file = lpd_lpd_data_e.bin

}

}

} Вставка

раздел 3

подпись: команда: bootgen -arch versal -image stage7b-2.bif -o lpd_psm_fw_e_ac.bin -w on -log error

stage7b-2:

{

изображение

{

имя = lpd, id = 0x4210002

перегородка

{

type = bootimage,

аутентификация = rsa,

ppkfile = rsa-keys / PSK1.pub,

spkfile = rsa-keys / SSK1.pub,

spksignature = SSK1.pub.sha384.sig,

Presign = psm.0.sha384.sig,

file = lpd_psm_fw_e.bin

}

}

} Вставка

раздел 4

подпись: команда: bootgen -arch versal -image stage7c.bif -o fpd_e_ac.bin.bin -w on -log error

stage7c:

{

изображение

{

id = 0x1c000000, имя = fpd

{type = bootimage,

аутентификация = rsa,

ppkfile = rsa-keys / PSK3.pub,

spkfile = rsa-keys / SSK3.pub,

spksignature = SSK3.pub.sha384.sig,

presign = fpd_data.cdo.0.sha384.sig,

файл = fpd_e.мусорное ведро

}

}

} Вставка

раздел 5

подпись: команда: bootgen -arch versal -image stage7d.bif -o subsystem_e_ac.bin -w on -log error

stage7d:

{

изображение

{

id = 0x1c000033, имя = ss

{type = bootimage,

аутентификация = rsa,

ppkfile = rsa-keys / PSK2.pub,

spkfile = rsa-keys / SSK2.pub,

spksignature = SSK2.pub.sha384.sig,

presign = ss.0.sha384.sig,

file = subsystem_e.bin

}

}

} Этап 8: Создание хэша таблицы заголовков изображений

команда: bootgen -arch versal -image stage8a.bif -generate_hashes -w on -log error

stage8:

{

id_code = 0x04ca8093

extended_id_code = 0x01

id = 0x2

мета-заголовок

{

аутентификация = rsa,

ppkfile = rsa-keys / PSK2.pub,

spkfile = rsa-keys / SSK2.pub,

spksignature = SSK2.pub.sha384.sig,

шифрование = aes,

keysrc = bbram_red_key,

aeskeyfile = encr_keys / efuse_red_metaheader_key.nky,

dpacm_enable,

revoke_id = 0x00000002

}

изображение

{

{type = bootimage, file = pmc_subsys_e_ac.bin}

}

изображение

{

{type = bootimage, file = lpd_lpd_data_e_ac.bin}

{type = bootimage, file = lpd_psm_fw_e_ac.bin}

}

изображение

{

{type = bootimage, file = fpd_e_ac.bin}

}

изображение

{

{type = bootimage, file = subsystem_e_ac.bin}

}

} Этап 9: Хэш таблицы заголовка изображения знака

Знак сгенерированный хэши: openssl rsautl -raw -sign -inkey rsa-keys / SSK2.pem -in imageheadertable.sha384> imageheadertable.sha384.sig Этап 10: Создание хэша мета-заголовка

команда: bootgen -arch versal -image stage8b.bif -generate_hashes -w on -log error

stage8b:

{

headersignature = imageheadertable.sha384.sig

id_code = 0x04ca8093

extended_id_code = 0x01

id = 0x2

мета-заголовок

{

аутентификация = rsa,

ppkfile = rsa-keys / PSK2.pub,

spkfile = rsa-keys / SSK2.pub,

spksignature = SSK2.pub.sha384.sig,

шифрование = aes,

keysrc = bbram_red_key,

aeskeyfile = encr_keys / efuse_red_metaheader_key.nky,

dpacm_enable

}

изображение

{

{type = bootimage, file = pmc_subsys_e_ac.bin}

}

изображение

{

{type = bootimage, file = lpd_lpd_data_e_ac.bin}

{type = bootimage, file = lpd_psm_fw_e_ac.bin}

}

изображение

{

{type = bootimage, file = fpd_e_ac.bin}

}

изображение

{

{type = bootimage, file = subsystem_e_ac.bin}

}

} Этап 11: подписать хэш мета-заголовка

openssl rsautl -raw -sign -inkey rsa-keys / SSK2.pem -in MetaHeader.sha384> metaheader.sha384.sig Этап 12: объединение разделов и вставка заголовка Подпись

Соберите полную PDI: команда: bootgen -arch versal -image stage10.bif -o final.bin -w on -log error

stage10:

{

headersignature = imageheadertable.sha384.sig

id_code = 0x04ca8093

extended_id_code = 0x01

id = 0x2

мета-заголовок

{

аутентификация = rsa,

ppkfile = rsa-keys / PSK2.pub,

spkfile = rsa-keys / SSK2.pub

spksignature = SSK2.pub.sha384.sig,

presign = metaheader.sha384.sig

шифрование = aes,

keysrc = bbram_red_key,

aeskeyfile = encr_keys / efuse_red_metaheader_key.nky,

dpacm_enable

}

изображение

{

{type = bootimage, file = pmc_subsys_e_ac.bin}

}

изображение

{

{type = bootimage, file = lpd_lpd_data_e_ac.bin}

{type = bootimage, file = lpd_psm_fw_e_ac.bin}

}

изображение

{

{type = bootimage, file = fpd_e_ac.bin}

}

изображение

{

{type = bootimage, file = subsystem_e_ac.bin}

}

} Нарушение (плохое) шифрование прошивки. Пример использования Netgear Nighthawk M1

TL; DR

Шифрование прошивки Netgear Nighthawk M1 в основном XOR. Можно получить ключ XOR путем статистического анализа, просто из самого файла обновления прошивки.Затем можно извлечь ключ AES из того, что делает XOR, который можно использовать для расшифровки других частей файла прошивки. Полная расшифровка для проверки других потенциальных гадостей! И возможный путь для вмешательства.

Этот пост представляет собой подробное описание того, как можно полностью расшифровать любую текущую прошивку Netgear Nighthawk M1, используя только общедоступную информацию, которую можно легко найти в Google.

Нет CVE, нет рекомендаций. Netgear сообщил нам, что это NOFIX . Похоже, для них это не проблема.Повеселись!

В чем проблема?

Шифрование прошивки. Как правило, это хороший способ убедиться, что хакеры не могут взглянуть на внутреннюю работу прошивки вашего устройства. Это разумный способ немного поднять планку и не спускать глаз с внутренних устройств вашего устройства. То есть, если все сделано правильно.

В большинстве случаев, с точки зрения состязательности, нам нужна прошивка для статического анализа. С этим мы можем перепроектировать его и попытаться найти ошибки, которые затем мы можем попытаться использовать против самого устройства.

Это именно то, что я хотел сделать с Nighthawk M1. Это новая точка доступа CAT16 4G, «топовый» потребительский сотовый маршрутизатор с новейшим (и чрезвычайно труднодоступным для общедоступной информацией) чипсетом Qualcomm. Хотел найти в нем баги.

(источник: https://www.netgear.com/images/Products/MobileBroadband/MobileRouters/MR1100/MR1100_hero.png)

Проверка низко висящих фруктов

Итак, роутер в руках, я рылся в сети в поисках файлов обновления прошивки .Обычно в этом сценарии я пытаюсь распаковать доступные образы прошивки и посмотреть, есть ли в них что-нибудь интересное. Но на Nighthawk M1 все доступные файлы обновлений, которые я смог найти, выглядели так или иначе зашифрованными (подробнее об этом позже). Обычные методы глупых низко висящих фруктов (прогулка по бревнам, веревки и т. Д.) Оказались пустыми.

Он каким-то образом зашифрован, мы это точно знаем. Но иногда, если производитель ввел шифрование прошивки после выпуска устройства, можно вернуться к более старым, незашифрованным образам прошивки и попытаться перепроектировать , чтобы найти метод и / или ключ шифрования.Затем вы можете использовать эту информацию для расшифровки более свежей прошивки. Но для этого маршрутизатора Netgear перечислял только самые последние файлы обновления прошивки. На популярных российских форумах размещалось еще несколько образов прошивок, но они также были зашифрованы. Таким образом, было не совсем ясно, было ли шифрование введено недавно или оно было встроено в первую версию. Но даже если шифрование было введено позже, у меня не было образа прошивки с предварительным шифрованием, на который можно было бы взглянуть.

Если бы у нас было устройство, которое мы не прочь сломать, мы могли бы распаять флэш-память и попытаться прочитать ее в сокете .У меня было несколько проблем с этим:

- У меня был только один Nighthawk M1, и он был дорогим, и я не хотел, чтобы у меня слезились глаза и онемел запястья, когда он был мертвым жучком, а затем что-то переболел руками.

- Он использует относительно своеобразную комбинацию микросхемы в корпусе BGA с флэш-памятью и оперативной памятью, для которой у меня не было разъема. Опять же — мёртвые жучки и реболлинг рук = не самый веселый день.

- Это довольно плотная доска, и есть небольшой риск, что я полностью испорчу ее, подлив на нее слишком много горячего воздуха.Я делал это дома, а не в лаборатории.

Это комбинированный чип LPDDR2 / NAND Flash Nanya NM1484KSLAXAJ-3B, чуть выше Qualcomm MDM9250.

Итак, в конце концов, все, с чем мне пришлось работать, это эти массивные (более 100 МБ) зашифрованные файлы обновления прошивки. Который на первый взгляд выглядел зашифрованным. Но не все шифрование создается одинаково.

Как узнать, что он зашифрован?

Когда вы берете в руки какой-либо пакет прошивки, вы хотите точно выяснить, что внутри него.Есть несколько инструментов, которые люди используют для этого. В нашем посте вы можете найти несколько способов работы с дампами прошивок.

Но что это за полностью отказоустойчивый метод почти , позволяющий выяснить, зашифрован ли дамп прошивки, который у вас есть?

струн

Особенно с большими дампами прошивки, если строки ничего не собирают (и вы ожидаете по крайней мере * чего-то *), скорее всего, они будут зашифрованы. Убедитесь, что вы запускаете строки с флагом -e, установленным для различных кодировок, на случай, если что-то упустили.SLD0njEo: ALa +

Вот и все. Ничего похожего на настоящее слово или предложение.

Отсутствие разумно выглядящих строк ASCII в таком большом файле прошивки (более 100 МБ) обычно указывает на то, что файл каким-то образом зашифрован. Поиск строк UTF-16 с прямым порядком байтов (с использованием флага strings -el) также не дал абсолютно ничего.

Итак, на данный момент мы знаем, что прошивка M1 зашифрована каким-то _ образом. Мы просто не знаем, * как * зашифровано. Если он плохо зашифрован, мы могли бы его расшифровать без

Энтропийная визуализация

Это, вероятно, наиболее эффективный способ понять, насколько зашифрован файл.Binvis.io довольно хорош для визуализации файлов меньшего размера, но в этом случае, поскольку файл был огромным, мне пришлось использовать автономные инструменты. Во-первых, бинволк.

Энтропия явно высокая, с небольшими отклонениями. Но, к сожалению, этот двухмерный график не дает такой наглядности, какой был бы полезен в таких ситуациях. Поэтому стоит провести перекрестную проверку с относительно старым приложением binvis C #.

Файл наверняка выглядит нечетким. Но есть определенные фрагменты повторяющихся паттернов.Что-то правильно зашифрованное не будет иметь повторяющихся шаблонов, подобных этому, поэтому стоит взглянуть на него на более низком уровне.

Хорошо. Беглый взгляд только на начало файла обещает. Есть определенные повторяющиеся 16-байтовые блоки.

Это может означать что угодно. Может это что-то вроде AES в режиме ECB? Может быть, это XOR с 16-байтовым ключом? Может быть, это какое-то другое непонятное шифрование? Может они собственное шифрование накатили как-то? На данный момент сложно сказать.

Давайте попробуем XOR

Я имею в виду, мы могли бы тоже, не так ли?

Из заголовка файла простительно предположить, что если бы он был зашифрован XOR, ключ был бы 16 байтов. И вас также могут простить за то, что вы подумали, что ключ может быть 80404c21519bfdc5cdff2ed3660b8f6e.

К сожалению, все не так просто. Попытка выполнить XOR файла с этим ключом приводит в основном к мусору:

В итоге мы получаем несколько хороших вещей, похожих на разделители нулевых байтов с выравниванием по 0x10.Но по-прежнему никаких разумных данных.

На данном этапе мы все еще не знаем, действительно ли эта вещь зашифрована XOR или действительно зашифрована каким-то другим раздражающим и менее легким для взлома способом.

Отгадывание нового ключа

Итак, попробуем угадать новый ключ. Если файл действительно зашифрован XOR, это теоретически возможно, потому что мы можем делать полубезумные предположения о некоторых вещах:

- В этом файле прошивка.

- Этот файл настолько велик, что, вероятно, состоит из нескольких сегментов разных вещей.

- Каждый из этих сегментов, вероятно, содержит исполняемые двоичные файлы, сжатые файлы, упакованные файловые системы и т. Д.

- Такие вещи обычно имеют много мертвого пространства, заполненного нулевыми байтами .

Поскольку JUNK ⊕ JUNK = 0x00, и большая часть незашифрованного файла будет иметь размер 0x00s, если мы найдем достаточно повторяющихся фрагментов JUNK в данном сегменте, и эти фрагменты имеют определенный размер, мы можем предположить, что эти фрагменты, вероятно, являются ключ, а размер ключа, вероятно,

Есть хороший инструмент под названием xortool.xortool может угадать размер ключа за вас, но он медленный и не особенно умен для такого большого файла. Предоставление инструментам возможности выполнять такую детективную работу, вероятно, приведет к гораздо большему количеству ложных срабатываний и головной боли, чем если бы мы просто использовали небольшую часть человеческого интеллекта.

Итак, хотя маловероятно, что один ключ просто безболезненно расшифрует всю партию, все же стоит попытаться посмотреть, сможем ли мы определить размер ключа, а затем попытаться угадать ключ на основе этого — просто чтобы увидеть, Намек на то, что это могло быть XOR’d, верно.Даже шаблон в данных, который указывает на то, что существует различимый шаблон, достаточно, чтобы указать, что происходит некоторая операция XOR.

Итак, как мы можем определить размер ключа? Этот чрезвычайно медленный однострочный bash:

hexdump -v -C file.bin | вырезать -d "" -f3-20 | сортировать | uniq -c | sort -nr | голова -n 100

Мы делаем дамп всего файла в шестнадцатеричном формате (используя переключатель -v, чтобы убедиться, что ВСЕ выгружено — никаких * строк!), Обрезаем адрес и ASCII-попытку в конце каждой строки (с помощью вырезания), сортируем весь лот вид заказа и посчитайте, сколько штук каждой уникальной строки.Заголовок в конце предназначен только для того, чтобы избежать полного переполнения данных на стандартный вывод.

В чем обоснование? Если количество уникальных строк заметно больше, чем любых других строк, у нас может быть что-то вроде ключа. Или, по крайней мере, размер ключа, с которым мы можем начать работать.

Ну, поехали. 64 строки по 16 байтов — каждая встречается (на самом деле примерно) 3800 раз. Следующий по частоте 16-байтовый фрагмент появляется только 521 раз! Это довольно четкий показатель того, что ключ имеет размер 16 * 64 = 1024 байта длиной .

Пусть xortool сделает (часть) тяжелую работу

xortool попытается угадать ключ XOR на основе длины ключа, который вы ему даете, и наиболее распространенного байта, который вы ожидаете в файле. Затем он выполнит XOR для всего файла с этим ключом и выгружает его в ./xortool_out/. Если он найдет несколько потенциальных ключей, он сделает то же самое со всеми ними.

Как это часто бывает, xortool находит только ключ длиной 1024. Так как же выглядит выходной файл?

$ строки -n16 xortool_out / 0.8VCODNNKZHcVfKjA s2ZIANGc7z) [\ aSjOiLtL EpRn] mPhP \ PPJJUF`B nkfq] vWwQnahUaeM gwfx] sjqirbkrprpwhpppq = g`n_m% Yjuw pvWqoqS _> [электронная почта защищена] = X_TgShRgPeZZv`xa h ~ hlhdhRhJhBh2h% [jK [jK [jK [jK [jK [jK [jK [jK [jK [jK [jK [j [jK [jK [jK [jK [jK [jK [jK [jK [jK [jK [jK [jK [jK [jK [jK [jK [jK [jK [jK [jK [jK [r [jK [jK [jK [jK [jK [jK [jK [r [jK [jK [jK [jK [jK [jK [jKZr XrkXrkXzmXzmXpkX YbCYbCYjEYbFYbFYbFYbFYbFYbFYbFYj [jK [jK [jK [jK [jK [jK [jK [r [jK [jK [jK [jK [jK [jK [jKZr YbCYbCYjEYbFYbFYbFYbFYbFYbFYbFYj Y ^ c $% uf> пФ | 5клФиг # Gm

Теперь это более многообещающе. Ключ явно не тот, но мы можем добиться многого от XOR, применяя эту прошивку разными способами.

Слишком много времени на шестнадцатеричный редактор

Итак, давайте проверим гипотезу о том, что микропрограммное обеспечение на самом деле представляет собой серию других, более мелких фрагментов, объединенных в один файл.

Если вы помните, в заголовке файла был большой кусок повторяющихся строк 80404c21519bfdc5cdff2ed3660b8f6e.0x100, если быть точным.

Давайте возьмем самую большую их группу и посмотрим, появятся ли они где-нибудь еще в файле.

Хм. Есть еще один фрагмент по адресу 0x57B80.

А по адресу 0x2332850…

Ага, в этом безумии определенно есть какой-то метод.

Шаг назад

Итак, что мы знаем на данный момент?

- Мы знаем, что этот файл прошивки, вероятно, представляет собой набор различных частей прошивки, объединенных в один массивный файл размером более 100 МБ.

- Мы знаем, что каждая часть, вероятно, каким-то образом закодирована XOR.

Но нам нужно сделать шаг назад, чтобы разобраться в этом более глубоко. Есть ли способ сделать предположения о том, что мы ожидаем получить от файла прошивки? Здесь нам может помочь любой известный (-щий) открытый текст.

Можно предположить, что Netgear не создавала этот сотовый маршрутизатор с нуля — они, вероятно, построили его на основе чужого стека. Также есть предварительные курсоры для Nighthawk M1, серии сотовых маршрутизаторов AirCard.

Что мы знаем об устройствах AirCard? Что ж, они созданы Sierra Wireless.

Короче говоря, используя много Google и загружая множество образов прошивки маршрутизатора Sierra Wireless, я получил обычный файл обновления прошивки Sierra Wireless. Выглядит это так:

Довольно знакомый вид. Первые байты 0x100 — это нули, но после этого у нас есть какой-то заголовок (от 0x100 до 0x144-ish), затем нули, затем дата и еще один ненулевой (от 0x170 до 0x190).Затем еще один фрагмент с заголовком от 0x290 до 0x2b0. И еще одна дата / ненулевое значение от 0x300 до 0x320.

Давайте сравним это с заголовком нашего зашифрованного файла:

Если предположить, что строки 80404c21519bfdc5cdff2ed3660b8f6e являются «нулевыми» линиями, существует очень похожий шаблон. Первые байты 0x100 не являются точно «нулевыми» (они являются прерывистыми «нулевыми» / «ненулевыми»), но фрагмент «ненулевых» данных начинается с 0x100 и заканчивается на 0x140. Затем есть ненулевой сегмент от 0x170 до 0x190.Затем другой «ненулевой» сегмент начинается с 0x290, затем нулевая строка с 0x2F0, затем еще ненулевые данные с 0x300.

Зашифрованная микропрограмма очень похожа на незашифрованную микропрограмму. Предполагая, что дата является частью каждого заголовка, эти фрагменты заголовка, похоже, начинаются с 0x100 и 0x290 и длятся 0x90 байт. Кроме того, перед каждым заголовком есть 0x100 байтов нулей.

Помните наш фрагмент длиной 0x100 байтов 80404c21519bfdc5cdff2ed3660b8f6e из предыдущего? Что, если наличие фрагмента этих байтов длиной 0x100 указывает на то, что скоро начнется создание заголовка для определенного фрагмента микропрограммы? Это было бы круто, правда? Затем мы могли бы начать разбивать массивный файл на более мелкие части и работать над каждым из них отдельно.

Что в заголовке?

Ну и в этих заголовках прошивок Sierra Wireless не огромное количество. Есть поле длины

Куда мы идем отсюда?

Что мы знаем на данный момент?

- Мы знаем, что этот файл прошивки, вероятно, представляет собой набор различных частей прошивки, объединенных в один массивный файл размером более 100 МБ.

- Мы знаем, что файл, вероятно, основан на формате файла прошивки Sierra Wireless. Там 0x100 нулей, заголовок, затем тело прошивки.

- Мы знаем, что тело прошивки, вероятно, зашифровано XOR.

Чего мы не знаем?

- Мы не знаем, как зашифрованы заголовки для каждой части.

- Мы точно не знаем, что должен содержать каждый сегмент.

Взломать шифрование

К настоящему времени у нас более чем достаточно информации, необходимой для разделения файла микропрограммы, запуска xortool для каждого фрагмента тела известного микропрограммного обеспечения и получения ключа.

На практике это было крайне неудобно и чревато ошибками.Взломать полуслепое шифрование — это хлопот.

Но, получив ключ и расшифровав фрагмент микропрограммы, содержащий системные файлы, вы можете извлечь соответствующий двоичный файл и выяснить, как на самом деле микропрограмма шифруется / дешифруется устройством.

На Nighthawk M1 расшифровкой занимался двоичный файл NetgearWebApp. Вот функция дешифрования заголовка:

Оказывается, AES используется для дешифрования каждого заголовка. Ключ жестко запрограммирован в двоичном формате.

Двоичный файл вызывает функцию AES_decrypt для каждого блока зашифрованного сегмента заголовка. По одному блоку за раз. По сути, это просто AES в режиме ECB.

Ключ AES жестко закодирован в самом двоичном файле.

Затем ключ XOR используется для расшифровки тела. Как оказалось, ключ XOR одинаков для каждого сегмента, но смещен len (тело прошивки)% 32.

Что ты здесь делаешь?

Выполнение фактического поиска и дешифрования ключей можно оставить в качестве упражнения для читателя?Скрипт (дешевый и неприятный) для игры с дампами прошивки находится по адресу https://github.com/pentestpartners/defcon27-4grouters.

Как правильно сделать шифрование прошивки

Шифрование встроенного ПО часто рекомендуется, но иногда оно плохо реализовано. Если вы шифруете прошивку, вот несколько советов, которые упростят этот процесс:

Не используйте XOR вообще

XOR — это легкое шифрование, которое слишком легко взломать. Как мы показали выше, во многих случаях вы можете просто угадать ключ с помощью статистического анализа.

Подпишите и его

Подпишите микропрограмму и надлежащим образом проверьте подпись в процессе обновления микропрограммы.

Go asymmetric

Итак, вы зашифровали прошивку. Только вы с вашим секретным ключом можете его расшифровать. Но если вы используете симметричную криптографию, любой, кому удастся извлечь ключ, сможет зашифровать свои собственные изображения. Если вы неправильно подписываете прошивку, это может быть проблемой.

Актуальная модель угрозы

Действительно ли нужно шифровать прошивку? Если вы используете шифрование там, где вам действительно нужна гарантия, возможно, вам лучше подписаться.

Использование функций безопасности ZynqMp в u-boot — Xilinx Wiki

Загрузчик u-boot модифицирован для использования аппаратных криптографических механизмов ZynqMP для аутентификации и / или расшифровки и загрузки образа для выполнения. Xilinx Linux Distrubution PetaLinux v2018.1 выпускает u-boot с необходимыми модификациями для поддержки аутентифицированной и / или зашифрованной загрузки изображений.

Следующие шаги показывают процесс создания и загрузки аутентифицированного загрузочного образа и раздела данных.

- Сгенерируйте пару ключей RSA с помощью bootgen. Подробную информацию о команде bootgen см. В разделе bootgen на вики-странице Zynq Ultrascale plus Security Features.

- Сгенерируйте хэш SHA-3 первичного открытого ключа (PPK), созданный на шаге 1, с помощью bootgen. Подробные сведения о команде bootgen см. В разделе bootgen на вики-странице Zynq Ultrascale plus Security Features.

Создайте аутентифицированный загрузочный образ с помощью bootgen и нижеприведенного файла шаблона bif.

Создайте образ одного раздела, аутентифицированный и зашифрованный с помощью bootgen и указанного ниже шаблона файла bif. Обратите внимание, что если файл elf предоставляется в качестве входных данных, убедитесь, что elf не содержит нескольких загружаемых разделов.

- Включите аутентификацию RSA, установив «RSA_EN» eFUSEs. См. Примечание по применению BBRAM и eFUSEs (XAPP1319) для программирования eFUSE.

Записать хэш SHA-3 PPK, созданного на шаге 2, в хэш eFUSE PPK0.

Загрузите загрузочный образ на любое из настроенных / выбранных загрузочных устройств (SD / QSPI / NAND) и загрузитесь.

- В командной строке u-boot выполните следующие действия для аутентификации раздела.

- Загрузить образ для аутентификации (образ, созданный на шаге 2) в память DDR.

Выполните команду ниже, чтобы аутентифицировать изображение, загруженное в память DDR

где,single_partition_img_addr:

размер памяти DDR6, где загружено изображение данных :

размер образа данных в байтах

u-boot возвращает начальный адрес фактического раздела после успешной аутентификации.В случае неудачи выводит код ошибки.

Использование ключа устройства для дешифрования возможно только при выполнении одного из следующих условий:

- Когда микропрограмма PMU, работающая в системе, построена с включенной переменной доверенной среды выполнения (secure_environment) библиотеки XilSecure.

- Загрузочный образ аутентифицирован

Следующие шаги показывают процесс создания и загрузки зашифрованного загрузочного образа и раздела данных. В этом примере не используется функция аутентификации.

Создайте зашифрованный загрузочный образ, используя bootgen и указанный ниже файл шаблона bif. В приведенном ниже примере ожидается, что красный ключ AES хранится в BBRAM. Обратитесь к разделу bootgen на вики-странице Zynq Ultrascale plus Security Features для получения подробной информации о команде bootgen.

Сгенерируйте зашифрованный образ данных с помощью bootgen и нижеприведенного файла шаблона bif. Обратитесь к разделу bootgen на вики-странице Zynq Ultrascale plus Security Features для получения подробной информации о команде bootgen.

Пользователи также могут использовать bbram_red_key для дешифрования изображения, если аутентификация включена, и в этом случае пользователь должен указать значение тега [keysrc_encryption] как bbram_red_key в приведенном выше файле bif при создании изображения данных.

- Запрограммируйте BBRAM для хранения красного ключа AES, используемого во время создания загрузочного образа на шаге 1.

- Загрузите загрузочный образ на любое из настроенных / выбранных загрузочных устройств (SD / QSPI / NAND) и выполните загрузку.

- В командной строке u-boot выполните следующие действия, чтобы расшифровать раздел.

- Загрузить образ для аутентификации (образ, созданный на шаге 2) в неиспользуемую память DDR.

- Загрузите ключ AES, используемый для шифрования образа данных на шаге 2 в неиспользуемой памяти DDR.

Выполните команду ниже в командной строке u-boot, чтобы расшифровать раздел

где,single_partition_img_addr:

адрес памяти данных загруженного образа DDR50

size_of_img:

размер изображения данных в байтах

KUP_Key:

Адрес памяти DDR, где хранится ключ KUP (только если изображение использует KUP для предоставления ключа дешифрования)

u-boot возвращает начальный адрес фактического раздела после успешной аутентификации.В случае неудачи выводит код ошибки.

Следующие шаги показывают процесс создания и загрузки аутентифицированного и зашифрованного загрузочного образа и раздела данных.

- Сгенерируйте пару ключей RSA с помощью bootgen.

- Сгенерировать хэш SHA-3 первичного открытого ключа (PPK), созданный на шаге 1, с помощью bootgen.

Создайте аутентифицированный загрузочный образ с помощью bootgen и нижеприведенного файла шаблона bif. Обратитесь к разделу bootgen на вики-странице Zynq Ultrascale plus Security Features для получения подробной информации о команде bootgen.

Создайте образ одного раздела, аутентифицированный и зашифрованный с помощью bootgen и указанного ниже шаблона файла bif. Обратите внимание, что если файл elf предоставляется в качестве входных данных, убедитесь, что elf не содержит нескольких загружаемых разделов. Обратитесь к разделу bootgen на вики-странице Zynq Ultrascale plus Security Features для получения подробной информации о команде bootgen.

- Включите аутентификацию RSA, установив «RSA_EN» eFUSEs. См. Примечание по применению BBRAM и eFUSEs (XAPP1319) для программирования eFUSE.

Записать хэш SHA-3 PPK, созданного на шаге 2, в хэш eFUSE PPK0.

- Запрограммируйте BBRAM для хранения красного ключа AES, используемого во время создания загрузочного образа на шаге 1.

Загрузите загрузочный образ на любое из настроенных / выбранных загрузочных устройств (SD / QSPI / NAND) и выполните загрузку.

- Загрузить образ для аутентификации (образ, созданный на шаге 2) в память DDR.

Выполните команду ниже, чтобы аутентифицировать изображение, загруженное в память DDR

где,single_partition_img_addr:

размер памяти DDR6, где загружено изображение данных :

размер образа данных в байтах

u-boot возвращает начальный адрес фактического раздела после успешной аутентификации.В случае неудачи выводит код ошибки.

Xilinx Linux Distrubution PetaLinux 2018.1 выпуск u-boot, который поддерживает загрузку защищенного битового потока из u-boot. Приведенная ниже команда добавлена в u-boot для загрузки защищенного битового потока в FPGA.

где,

dev:

Номер устройства для использования в будущем. Теперь установите его как 0

адрес:

адрес, по которому битовый поток загружается в память

размер :

размер изображения битового потока, загруженного в память

расположение изображения для аутентификации находится

0 = встроенная память (OCM)

1 = DDR

2 = без аутентификации

enc_key_sel:

50 9044 выбор из ключ шифрования

0 = ключ устройства

1 = ключ пользователя — KUP

2 = без шифрования

kup_key_addr:

Адрес памяти, в которой хранится ключ пользователя (KUP Key)

Пользователь может использовать аналогичные шаги, описанные в предыдущем примере безопасного раздела, для создания потока битов, за исключением того, что пользователь не должен указывать адрес загрузки i. n BIF-файл.

U-boot поддерживает шифрование и дешифрование с использованием AES, команда ниже используется для шифрования / дешифрования большого двоичного объекта данных

U-boot поддерживает создание значения HASH для заданных данных. Команда ниже генерирует значение хеш-функции sha3 для большого двоичного объекта в srcaddr и помещает 48-байтовое значение хеш-функции в srcaddr

Чем больше, тем лучше дешифрование автомобильного гудка?

В модифицированных автомобильных динамиках друзья многих владельцев, они очень обеспокоены преобразованным цифровым динамиком, преобразованным цифровым, если он меньше, чем оригинальный автомобиль, думаю, эффект плохой, но сердце также считает, что оно того стоит.Наушники с костной проводимостью относительно диафрагмы производят звуковые волны классического способа проводимости звука, костная проводимость экономит много шагов передачи звуковых волн, может достигать в шумной среде чистого снижения звука, а звуковые волны также не будут влиять на другие из-за распространение в воздухе. Осцилляторная антенна на компонентах, полное название — антенный генератор, имеет функцию наведения и усиления электромагнитной волны, антенна принимает электромагнитный сигнал сильнее.Статор изготовлен из металла с хорошей проводимостью. Осциллятор имеет форму стержня, также некоторые конструкции сложны, как правило, это много вибраторов, включенных параллельно антенне. Динамик Bluetooth с подключением Bluetooth вместо традиционного проводного подключения аудиооборудования, в основном с игровым оборудованием Bluetooth, таким как мобильный телефон, планшет или ноутбук. В конце концов, я прошел через это, но это стоит меньше денег. На самом деле, по количеству динамиков судить о качестве аудиосистемы модификации автозвука — большая ошибка.Мы не можем измерить при покупках в обычное время, требуется эффект преобразования звука, нужна технология регулировки, а не больше наполнения рожка, эффект лучше. Если только громкоговоритель может получить хорошие оценки, тогда нет необходимости смотреть на технологию настройки, технологию строительства, производительность и переделанный звук рупора. Небольшой макияж для спикера рассказывал о проблеме сегодняшнего дня, разрешает и разрешает всем сомнения! Таким образом, подытоживая вышесказанное, динамик не тем лучше, тем лучше, но выбор производительности рупора зависит от технологии настройки тюнера и от того, могут ли студенты предоставить полный спектр.Это также включает в себя установку, положение звукового сигнала, в том числе особое внимание уделяется тому, как объединить части, дверь имеет более продвинутые знания. Это то, что они считают, что цель нашей страны должна сделать это через модифицированного учителя, после модифицированного практического обучения аудиовизуальным сервисам, чтобы улучшить свои очень удовлетворительные результаты, разработка — это лучшие автомобильные динамики Китая, модифицированные.

Dongguan Erisson Acoustics Technology Co., Ltd. пытается внедрить общественное благо, изменяет эти отношения, поскольку отвлекает ресурсы фирмы от ее основной задачи по увеличению прибыли.

Быть лидером в производительности означает, что компания Dongguan Erisson Acoustics Technology Co., Ltd. добьется производственного превосходства, лидирующего в отрасли уровня удовлетворенности клиентов и превосходных финансовых показателей.

Важно знать основные функции, чтобы помочь нам понять компоненты и роль, которую они играют..SPK редактор / распаковщик | Инжиниринг | Игровые приставки | Игровой дизайн | MySQL | PHP | Управление проектами | Архитектура программного обеспечения | Тестирование программного обеспечения